User-Centered Security

Welcome to the User-Centered Security research group, a joint research group of the h_da Department of Computer Science and the AG ID-Management at FU Berlin.

We do research on how to design, develop and evaluate usable and secure interactive/collaborative software and IT systemst people can trust on, based on established/novel IT Security and/or HCI Principles and mechanisms. See research projects, to learn more about it.

We are connected to the IT Security research group of the h_da Department of Computer Science, the Center for Applied Computer Science (Zentrum für angewandte Informatik, Z.A.I.) and the National Research Centre for applied Cyber Security (Nationales Forschungszentrum für angewandte Cybersicherheit).

2022

- C. Nzali, "Vergleichsstudie von autonomen Identifikationsprozessen", Bachelor Thesis, Hochschule Darmstadt, 2022.

2021

- J. Wohlwender, "Bewertung der Relevanz von Krypto-APIs auf Basis eines Scoring-Ansatzes", Master Thesis, Hochschule Darmstadt, 2021.

- J. Hohm, "Reifegradmodell für die Krypto-Agilität", Master Thesis, Hochschule Darmstadt, 2021.

- C. Janson, "Integration von Security-by-Design und automatisierten Sicherheitstests im Integrations-Umfeld", Master Thesis, Hochschule Darmstadt, 2021.

- S. Wagner, "Webentwicklung unter Bewertung der User Experience", Bachelor Thesis, Hochschule Darmstadt, 2021.

2020

- F. Sterk, "Evaluation skalierbarer Security Awareness Maßnahmen auf Basis technischer Messungen", Master Thesis, Hochschule Darmstadt, 2020.

- R. Mäuer, "Selbstdatenschutz: Zur Benutzbarkeit von Security & Privacy-Boxen", Master Thesis, Technische Hochschule Köln, 2020.

- P. Goldberg, "Zur Security Awareness bei Nutzern von Smartphones", Master Thesis, Hochschule Darmstadt, 2020.

- R. Huesmann, "Konzeption, Erstellung und Evaluierung einer neuen Dokumentationsart für APIs", Master Thesis, Hochschule Darmstadt, 2020. The results were published at the Usable Security and Privacy Workshop 2020.

2019

- V. Erbenich, "Entwicklung einer Phishing-Laborstudie zur Evaluation von URL-Visualisierungen," Master Thesis, Hochschule Darmstadt, 2019. The results were published at the HAISA 2019.

2018

- A. Zeier, “Benutzbarkeit von zustandsbehafteten, Hash-basierten Signaturverfahren,” Master Thesis, Hochschule Darmstadt, 2018. The results were published at the IWSEC 2019.

2017

- D. Träder, “FIDO-konforme abgeleitete eID im E-Gouverment,” Master Thesis, Hochschule Darmstadt, 2017.

2016

- A. Zeier, “Mobile Client/Server Anwendung zur anonymen Nachrichtenverbreitung mithilfe dynamischer MAC-Adressen,” Bachelor Thesis, Hochschule Darmstadt, 2016. Die Ergebnisse wurden auf der D-A-CH Security 2016 veröffentlicht.

2015

- F. Otterbein, “Konzeption und Sicherheitsevaluierung einer mobilen Online-Ausweisfunktion,” Master Thesis, Hochschule Darmstadt, 2015.

2014

- F. Otterbein, “Entwicklung eines sicheren Kurznachrichtendienstes unter dem Aspekt der User-Centered Security,” Bachelor Thesis, Hochschule Darmstadt, 2014.

- D. Träder, “Mobile Navigation für Rollstuhlfahrer,” Bachelor Thesis, Hochschule Darmstadt, 2014.

Data can be of great value for both the economy and society. Next to the economic impact, the pro-cesses of analysing, merging and using data contain great societal value, for example in medicine. This is in contrast to the major risks of securing an individual’s privacy.

ATHENE performs an integrated and interdisciplinary analysis of the trade-offs between the value of data on the one hand and privacy-risks on the other hand. You can find more about the FANCY mission here.

Our working group is represented in the subproject "Easy-to-use Processes and Tools for User-Centric Co-Development of PETs" in FANCY. In this project we want to develop processes and tools that help programmers to increase the usability of software and the protection of personal data within software and thus prevent unintentional misuse or unintentional data leakage.

The project Agile and Easy-to-use Integration of PQC Schemes investigates as part of the ATHENE research area Cryptography the praktical challenges introduced by the migration from classical to PQC schemes.

Contact: Prof. Dr. Alexander Wiesmaier

Post-quantum cryptographic schemes have been under development for several years. Very soon there will be standardized post-quantum algorithms replacing the previous standards, which will eventually become obsolete. In order for quantum-resistant cryptographic Measures to be utilized, one needs more than simply developing secure post-quantum algorithms. The migration towards PQC poses great challenges on different levels. Those are not only restricted to the integration into existing protocols, but also include performance issues such as hardware specifications and memory usage, and especially the uncertainty of long term security of the new algorithm families. Moreover, a major challenge lies within finding suitable means of communicating and negotiating new algorithms and protocol parameters between different IT-systems. This leads to the urgent need for establishing the concept of crypto-agility, so as to be prepared for the rapid changes of cryptography, and insure the compatibility in all possible scenarios and settings.

Our research group deals with the challenges of post-quantum cryptography migration, and searches for answers to the open questions in this field. We build upon our findings and analysis towards finding suitable solutions for achieving said migration and establishing crypto-agility in IT-systems. Our goal is to develop such solutions through design, strategies, frameworks and interfaces. On the one hand we conduct research on the newest findings regarding cryptographic measures and their development state. On the other hand, we Contribute to cutting edge post quantum cryptography technologies and it's applications, as we transform our theoretical and scientific findings into practical solutions.

Die fortschreitende Entwicklung des Quantencomputers stellt zunehmend eine Gefahr für klassische Krypto-Verfahren dar, die vielfach und vielfältig in heutiger Hard- und Software zum Einsatz kommt. Hier schlägt das Forschungsgebiet der sog. Post-Quantum-Kryptographie Verfahren und Algorithmen vor, die auch einem Angriff mit einem leistungsfähigen Quantencomputer standhalten würden. Im Jahr 2016 hat das US-amerikanische National Institute of Standards and Technology (NIST) einen Aufruf zur Standardisierung solcher PQC-Verfahren gestartet.

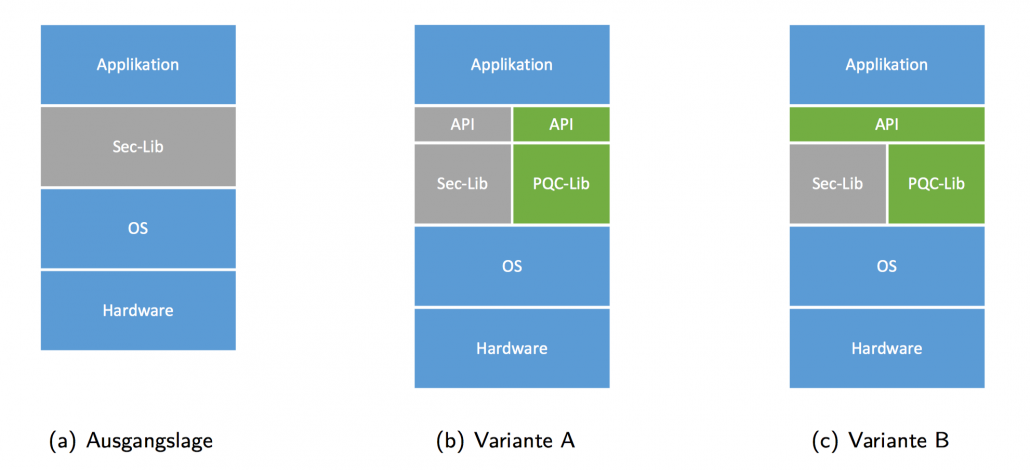

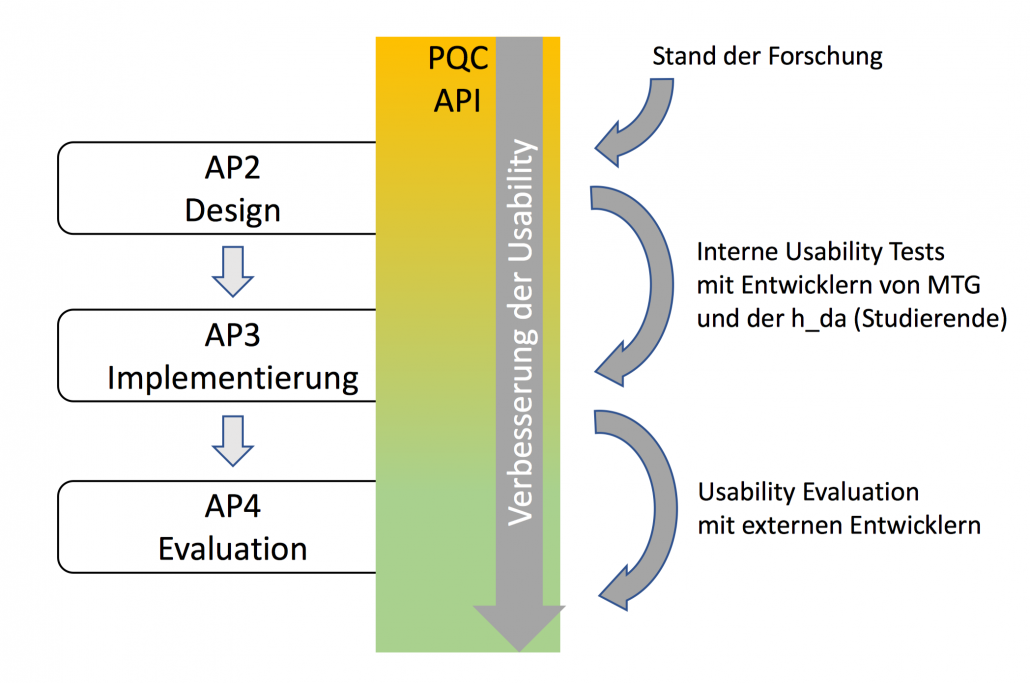

Stand heute ist es noch völlig unklar, wie die neuen Verfahren einfach in bestehende und neue Soft- und Hardware integriert werden können. Darüber hinaus sind die neuen PQC-Verfahren in ihrer Handhabe durch einen Software-Entwickler weitaus komplexer und Implementierungsfehler und Fehler im Einsatz sind zu erwarten. Hier setzt das Projekt Use-A-PQClib an. Im Rahmen des Projekts wird eine – aus sich des Entwicklers – leicht zu benutzende API (Programmierschnittstelle) für Post-Quantum-Krypto-Verfahren und die zugehörigen PQC-Implementierungen entwickelt, die im Idealfall eine gemeinsame Abstraktion von klassischer und PQC-Verfahren subsumiert. Damit böte sich eine einfachere und fehlerminimierende Integration dieser Verfahren in aktuelle und zukünftige IT-Sicherheitsprodukte (Hard- und Software) an. Des Weiteren kümmert sich das Projekt um die Implementierung und Bereitstellung eines PQC-Testbeds für Drittanbieter, um die in Zukunft notwendig werdenden Interoperabilitätstests der zukünftigen PQC-Verfahren durchführen zu können.

Das Projekt wird gemeinschaftlich von der Arbeitsgruppe User-Centered Security (UCS) unter Leitung von Prof. Heinemann (Fachbereich Informatik, Hochschule Darmstadt) und der MTG AG (Darmstadt) durchgeführt. UCS übernimmt federführend die wissenschaftlichen Fragestellungen, insbesondere das Design und die Usability-Evaluierung der neu zu erarbeitenden PQC Krypto API und MTG bringt hier seine ausgewiesene Expertise im Bereich der IT-Sicherheitsinfrastrukturen (z.B. Publik-Key-Infrastrukturen) und Know-how zur Implementierung ein. Im Rahmen eines User-Centered Design Ansatzes (genauer Developer-Centered Design) arbeiten UCS und MTG sehr eng in allen Schritten und Arbeitspaketen zusammen. Fördergeber des Projekts ist das Hessisches Ministerium für Wissenschaft und Kunst (HMWK) über die LOEWE-Förderlinie 3, KMU-Verbundvorhaben.

Das Projekt wird nach unserem Kenntnisstand weltweit die erste PQC Krypto API entwickeln, deren Benutzbarkeit durch Software-Entwickler evaluiert wurde. Die Erkenntnisse sollen wissenschaftlich im Rahmen von wissenschaftlichen Veröffentlichungen und einem Promotionsvorhaben der IT-Sicherheitscommunity zugänglich gemacht werden. Die MTG AG wird die Projektergebnisse in ihre IT-Sicherheitsprodukte integrieren bzw. umsetzen können und damit zu den ersten Anbietern gehören, die PQC-Verfahren dem Markt zugänglich machen.

Project - Training Security Awareness on the Job (completed)

Bei der Betrachtung von IT-Sicherheit in Unternehmen, Behörden, öffentlichen Einrichtungen und anderen Organisationen spielt neben technischen Maßnahmen (z. B. Firewalls, Virenschutz etc.) die Sensibilisierung der Mitarbeiter eine wichtige Rolle, insbesondere da Phishing-Angriffe (z. B. in Form von E-Mails) weit verbreitet sind und eine ernstzunehmende Bedrohung darstellen. Unternehmen stehen somit vor der Herausforderung ihre Mitarbeiter entsprechend zu schulen, damit Social Engineering Angriffe, welche u. a. auf die Leichtgläubigkeit des Nutzers abzielen, ins Leere laufen. Hier setzen Security Awareness Maßnahmen an, die ein Zusammenspiel aus Wissen, Können und Wollen in Bezug auf IT-sicherheitsrelevante Aspekte schulen. Die Entwicklung, Durchführung und Auswertung geeigneter Security Awareness Maßnahmen besitzt noch einen erheblichen Forschungsbedarf. Es ist nicht ausreichend, einem Nutzer ausschließlich Wissen über die Gefahren eines Phishing-Angriffs zu vermitteln, um eine nachhaltige Verhaltensänderung herbeizuführen.

Mit diesem Projekt soll untersucht werden, wie das IT-Sicherheitsverhalten von Anwendern im Rahmen ihrer täglichen Arbeit verbessert und geschult werden kann. Hierbei verfolgen wir als Ziel die Beantwortung der folgenden, noch offenen Forschungsfragen.

- Wie lassen sich Security Awareness Maßnahmen möglichst natürlich in Arbeitsabläufe von Mitarbeitern integrieren?

- Können sog. teachable moments im Arbeitsablauf identifiziert und genutzt werden?

- Ob und wie lässt sich der Erfolg oder Misserfolg einer Security Awareness Maßnahme bzgl. Cyberangriffen messen?

Als weiteres Ziel soll ein belastbares Verständnis über das IT-Sicherheits-Know-How von typischen IT-Anwendern erarbeitet werden, um als Grundlage etwaiger zukünftiger Personalentwicklungsmaßnahmen in Unternehmen zu dienen.

Das Projek wurde zum 30.09.2019 abgeschlossen.

2022

- J. Wohlwender, R. Huesmann, A. Heinemann und A. Wiesmaier , "crypto-lib: Comparing and selecting cryptography libraries". At European Interdisciplinary Cybersecurity Conference, Juni 15-16, 2022.

2021

- T. Bender, R. Huesmann and A. Heinemann, "Software Development Processes for ADs, SMCs and OSCs supporting Usability, Security, and Privacy Goals – an Overview". In The 16th International Conference on Availability, Reliability and Security (ARES 2021) auf dem Secure Software Engineering Workshop, August 17–20, 2021. doi:10.1145/3465481.3470022

- A. Zeier, A. Wiesmaier und A. Heinemann, "Zur Integration von Post-Quantum Verfahren in bestehende Softwarepodukte". Im Tagungsband zum 17. Deutschen IT-Sicherheitskongress, 2021. arXiv:2102.00157 oder ISBN:978-3-922746-83-6

- F. Sterk and A. Heinemann, "It is not as simple as that: Playing out password security trainings in order to nudge password changes." European Interdisciplinary Cybersecurity Conference 2021, doi:10.1145/3487405.3487653

- N. Alnahawi, A. Wiesmaier, T. Grasmeyer, J. Geißler, A. Zeier, P. Bauspieß and A. Heinemann,

"On the State of Post-Quantum Cryptography Migration." GI-Jahrestagung 2021, doi:10.18420/informatik2021-078 - A. Wiesmaier, N. Alnahawi, T. Grasmeyer, J. Geißler, A. Zeier, P. Bauspieß and A. Heinemann,

"On PQC Migration and Crypto-Agility." Computing Research Repository 2021.

arXiv:2106.09599

2020

- R. Huesmann, A. Zeier, A. Heinemann andA. Wiesmaier, "Zur Benutzbarkeit und Verwendung von API-Dokumentationen". In Mensch und Computer 2020 - Workshopband, 2020. doi:10.18420/muc2020-ws119-002

- M. Margraf and A. Heinemann, Capter in "Praxishandbuch IT-Sicherheitsrecht". Nomos Verlagsgesellschaft, 2020. ISBN:978-3-8487-5764-0

2019

- R. Huesmann, A. Zeier and A. Heinemann, "Eigenschaften optimierter API-Dokumentationen im Entwicklungsprozess sicherer Software". In Mensch und Computer 2019 - Workshopband, 2019. doi:10.18420/muc2019-ws-302-03

[Download PDF] - A. Zeier, A. Wiesmaier and A. Heinemann, "API Usability of Stateful Signature Schemes". In Advances in Information and Computer Security (IWSEC), 2019.

[Download PDF] - V. Erbenich, D. Träder, A. Heinemann and M. Nural, "Phishing Attack Recognition by End-Users: Concepts for URL Visualization and Implementation". At HAISA 2019.

- A. Heinemann and T. Straub, “Datenschutz muss benutzbar sein,” Datenschutz und Datensicherheit – DuD, vol. 43, iss. 1, pp. 7-12, 2019. doi:10.1007/s11623-019-1052-3

2018

- D. Träder, A. Zeier, and A. Heinemann, “Auf dem Weg zu sicheren abgeleiteten Identitäten mit Payment Service Directive 2,” in Sicherheit 2018, Bonn, 2018, pp. 183-196.

[Download PDF]

2017

- D. Träder, A. Zeier, and A. Heinemann, “Design and implementation aspects of mobile derived identities,” Arxiv preprint arxiv:1707.06505, 2017.

[Download PDF] - D. Träder, A. Zeier, and A. Heinemann, “Design and Implementation Aspects of Mobile Derived Identities,” in Open identity summit, 2017.

- D. Träder, A. Zeier, and A. Heinemann, “Design- und Implementierungsaspekte mobiler abgeleiteter IDs,” in D-A-CH Security 2017 Tagungsband, 2017, pp. 70-80.

[Download PDF] - G. Schembre and A. Heinemann, “Zur Wirksamkeit von Security Awareness Maßnahmen,” in D-A-CH Security 2017 Tagungsband, 2017, pp. 13-23.

[Download PDF]

2016

- A. Zeier and A. Heinemann, “AnonDrop — Räumlich begrenzte anonyme Informationsverbreitung,” in D-A-CH Security 2016 Tagungsband, 2016, pp. 241-252.

[Download PDF] - A. Heinemann, F. Kern, S. Lange, M. Margraf, and F. Otterbein, “Security-Management-as-a-Service für die öffentliche Verwaltung,” in D-A-CH Security 2016 Tagungsband. SECMGT Workshop, 2016.

- S. Kostic, A. Heinemann, and M. Margraf, “Usability-Untersuchung eines Papierprototypen für eine mobile Online-Ausweisfunktion des Personalausweises,” in INFORMATIK 2016. Workshop Nutzerzentrierte Sicherheit, LNI Tagungsband, 2016.

[Download PDF] - J. Willomitzer, A. Heinemann, and M. Margraf, “Zur Benutzbarkeit der AusweisApp2,” in Mensch und Computer 2016 — Workshopband, Aachen, 2016.

[Download PDF] - F. Otterbein, T. Ohlendorf, and M. Margraf, “Mobile authentication with german eID,” in 11th International IFIP Summer School on Privacy and Identity Management, 2016.

- M. Margraf, S. Lange, and F. Otterbein, “Security Evaluation of Apple Pay at Point-of-Sale Terminal,” in 10th International Conference on Next Generation Mobile Applications, Services and Technologies, 2016.

2015

- R. Creutzburg, M. Höding, R. Kirmes, K. Kröger, M. Margraf, M. Mertins, and E. von Faber, Praxis des Security Managements: Status Quo – Anwendung – Werkzeuge, S. Paulus, Ed., München, Deutschland: Open Source Press, 2015.

- M. Margraf and S. Pfeiffer, “Benutzerzentrierte Entwicklung für das Internet der Dinge,” Datenschutz und Datensicherheit – DuD, vol. 39, iss. 4, pp. 246-249, 2015.

2014

- F. Breitinger, G. Ziroff, S. Lange, and H. Baier, “Similarity Hashing Based on Levenshtein Distances,” in Advances in Digital Forensics X – 10th IFIP WG 11.9 International Conference, 2014, Revised Selected Papers, 2014, pp. 133-147.

- S. Lange, M. Margraf, S. T. Ruehl, and S. A. W. Verclas, “On Valid and Optimal Deployments for Mixed-Tenancy Problems in SaaS-Applications,” in 2014 IEEE World Congress on Services, SERVICES 2014, 2014, pp. 287-294.